Als u een systeembeheerder bent, kunt u beveiliging beschouwen als de taak om beveiligingsprogramma’s te installeren, deze te configureren om tegen de nieuwste dreigingen te beschermen, servers en endpoints te patchen en systemen te herinstalleren wanneer ze een virus bevatten. Het is geen eenvoudige klus, maar de parameters zijn op zijn minst eenvoudig.

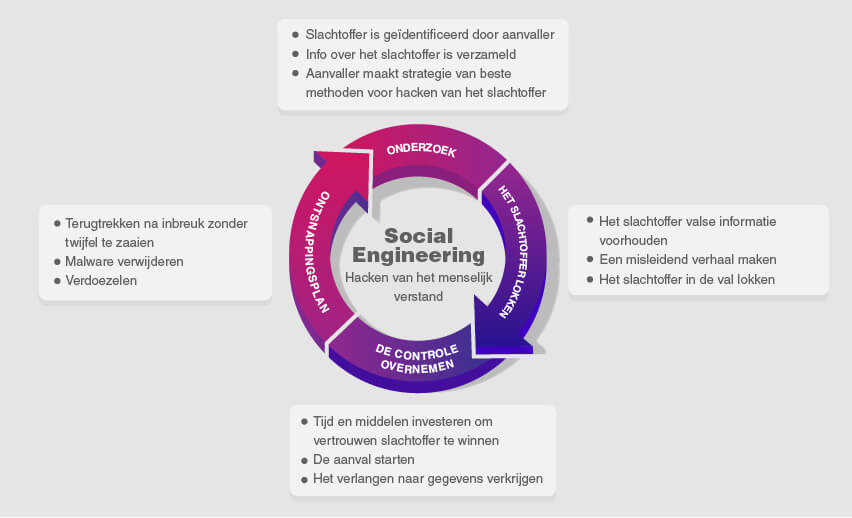

Als u dat allemaal doet, doet u nog steeds maar de helft van uw werk. Sommige van de meest effectieve cyberaanvallen die u ooit zult tegenkomen, zijn niet gericht op hardware of software – ze zijn gericht op mensen. Aanvallen via social engineering betreffen vaak niet meer dan een telefoon- of e-mailaccount.

Aanvallen via social engineering zien er als volgt uit: ten eerste zal een aanvaller bellen of een e-mail sturen naar een supportdesk en zich voordoen als zijn doelwit. Ze zullen zeggen dat ze hun wachtwoord zijn vergeten, en verzinnen meestal een geloofwaardig verhaal daarover. Ze zullen dit gebruiken om een medewerker van de klantenservice over te halen het geregistreerde e-mailadres van het doelwit te wijzigen in een adres van de aanvaller en vervolgens een wachtwoordhersteltoken naar dat adres te laten verzenden. Daarmee heeft de aanvaller het account van het doelwit in bezit.

Wat is uw blootstelling aan aanvallen via social engineering?

Aanvallen via social engineering werken betrouwbaar en vereisen geen speciale programmeervaardigheden. Dankzij technologie die bekend staat als VoIP-spoofing, kan de aanvaller zijn oproep afkomstig laten lijken van de telefoon van het doelwit. Deze technologie is overal beschikbaar en vereist ook geen speciale vaardigheden. Als zodanig is het geen verrassing dat de prevalentie van deze aanvallen hoog is en toeneemt. In 2017 ontdekte 76% van de professionals op het gebied van informatiebeveiliging aanvallen via social engineering via telefoon of e-mail, waarbij e-mail de primaire vector was. In 2018 is dat cijfer gestegen naar 83%.

Deze toename van social engineering en aanvallen via phishing in e-mail, heeft geleid tot een overeenkomstige toename van spraakmakende incidenten, met slachtoffers als:

- Blackrock

De grootste vermogensbeheerder ter wereld was het slachtoffer van een aanval van een milieuactivist die zowel The Financial Times als CNBC voor de gek hield. Activisten stuurden een uiterst overtuigend nep persbericht dat het bedrijf naar een milieu-activistisch portfolio zou switchen en veroorzaakte een kortstondige opwinding. - Cryptovaluta

Gebruikers van digitale wallets voor een cryptovaluta bekend staand als Ethereum, ontvingen phishing-aanvallen vermomd als valse foutmeldingen. Deze namen de vorm aan van een e-mail waarin gebruikers werd gevraagd een patch te installeren. In plaats daarvan zou de bijgevoegde link hen in feite naar een gecompromitteerde versie van de software van de wallet hebben geleid, waarmee aanvallers hun digitale opbrengsten konden oogsten. - Inlichtingendiensten

In 2015 kon een tiener-hacker Verizon bellen, persoonlijke informatie vinden toebehorend aan John Brennan – de toenmalige directeur van de CIA – en de toegang tot zijn AOL-e-mailadres stelen. Dit adres bevatte toevallig gevoelige informatie, inclusief details uit de aanvraag van de directeur voor een veiligheidsmachtiging. De hacker kon zelfs kort aan de telefoon met directeur Brennan praten. Het duurde meer dan twee jaar voordat de aanvaller werd gevonden en gearresteerd.

Deze incidenten laten zien hoe gemakkelijk het is om schade aan te richten met behulp van de eenvoudigst denkbare hulpmiddelen. Hackers kunnen geld stelen, de media voor de gek houden en geheimen ontfutselen aan de machtigste personen op aarde, met weinig meer dan een telefoon en een e-mailadres.

Verdedigen tegen aanvallen via social engineering

Er zijn twee manieren om uzelf te verdedigen tegen aanvallen via social engineering.

Allereerst is er technologie. Een oplossing die bekend staat als DMARC (Domain-based Message Authentication, Reporting & amp; Conformance) is ontworpen om e-mails die vervalst zijn te detecteren en in quarantaine te plaatsen, wat betekent dat het adres dat zichtbaar is voor de ontvanger niet het adres is dat de e-mail daadwerkelijk heeft verzonden. Hoewel deze technologie de consumenten van een merk beschermt door ervoor te zorgen dat hun e-mails niet kunnen worden gebruikt om schade aan te richten, zijn de acceptatiegraden erg laag – minder dan 50% in alle bedrijfstakken.

Behalve technologie is er ook beleid – in dit geval training in veiligheidsbewustzijn. Hierbij trainen beveiligingsbeheerders hun werknemers door ze te testen aan de hand van voorbeelden van vervalste e-mails. Het doel is om werknemers in staat te stellen het verschil te zien tussen een vervalste e-mail en een echte. Training voor beveiligingsbewustzijn is slechts heel matig effectief – de percentages geopende phishing-e-mails daalden na training voor beveiligingsbewustzijn met 75% – maar aanvallers hoeven nog altijd maar één persoon voor de gek te houden om een inbreuk te veroorzaken.

Uiteindelijk zullen schadebeperking en snelle reactie op incidenten het beste werken tegen phishing en aanvallen via social engineering. Hoewel een vastberaden aanvaller een erg goede kans heeft om werknemers voor de gek te houden met valse e-mails of vervalste telefoontjes, kunnen goede beheerders nog wel account-overnames detecteren zodra deze plaatsvinden. Hoewel het voor aanvallers gemakkelijk kan zijn om gebruikersaccounts te stelen, is het nog steeds mogelijk om de omvang van de schade die ze kunnen veroorzaken te beperken.